Wenn Sie ein Unternehmer sind, ist es wichtig, dass Sie alle verfügbaren Sicherheitsmaßnahmen zum Schutz Ihrer Daten und anderer sensibler Informationen kennen. Eine dieser Maßnahmen ist das IP-Whitelisting. Dabei handelt es sich um eine Möglichkeit, nur bestimmten IP-Adressen den Zugriff auf Ihr Netzwerk zu ermöglichen. Wenn Sie wissen, was IP-Whitelisting ist und wie es funktioniert, können Sie Ihr Unternehmen schützen.

Inhaltsverzeichnis

Was ist IP-Whitelisting?

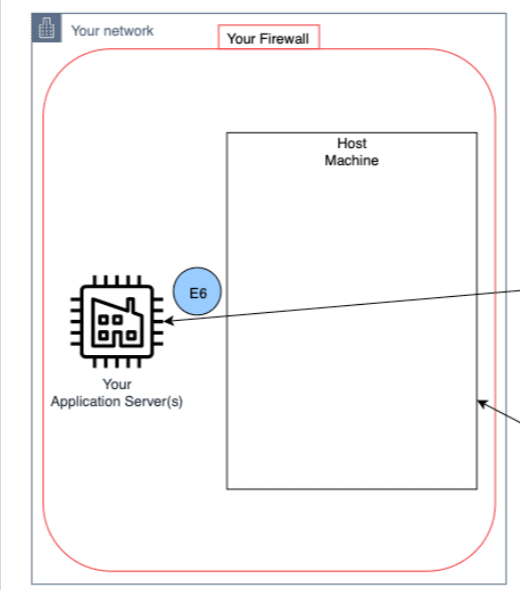

IP-Whitelisting ist eine Sicherheitsmaßnahme, die nur bestimmten Computern oder Netzwerken den Zugriff auf einen bestimmten Server oder eine bestimmte Anwendung ermöglicht. Das bedeutet, dass einem unbefugten Benutzer der Zugriff verweigert wird, wenn er versucht, über eine nicht genehmigte IP-Adresse auf Ihren Server zuzugreifen.

Dies trägt dazu bei, böswillige Angriffe von außen zu verhindern und stellt sicher, dass nur Personen, denen Sie vertrauen, Zugriff erhalten.

IP-Whitelisting ist eine wirksame Methode zum Schutz vor böswilligen Akteuren, da es verhindert, dass diese ohne die richtigen Anmeldeinformationen Zugriff auf Ihre Daten erhalten.

Darüber hinaus kann es dazu beitragen, Denial-of-Service-Angriffe zu verhindern, bei denen ein böswilliger Akteur versucht, ein System zu überfordern, indem er es mit Anfragen überflutet. Indem man welche einschränkt IP-Adressen Sind Zugriffe zulässig, können Sie die Anzahl der eingehenden Anfragen reduzieren und es so böswilligen Akteuren erschweren, Störungen zu verursachen.

Warum IP-Whitelisting verwenden?

Der größte Vorteil der Verwendung einer IP-Whitelist ist die verbesserte Sicherheit. Indem Sie den Zugriff nur auf bestimmte vertrauenswürdige Geräte und Netzwerke beschränken, können Sie das Risiko, dass unbefugte Benutzer Zugriff auf Ihre Ressourcen erhalten, erheblich reduzieren.

Da außerdem alle anderen Geräte ohne Ihr Zutun automatisch blockiert werden, wird das Risiko menschlicher Fehler bei der Aufrechterhaltung von Sicherheitsprotokollen eliminiert.

Außerdem entfällt die Notwendigkeit zeitaufwändigerer manueller Authentifizierungsmethoden wie z Zwei-Faktor-Authentifizierung (2FA).

Es ist auch wichtig zu beachten, dass es bei der Verwendung einer IP-Whitelist bestimmte Einschränkungen gibt. Wenn beispielsweise die Adresse eines Geräts auf der Liste geändert wird (z. B. aufgrund eines DHCP-Resets), kann es nicht auf das geschützte Gerät zugreifen Ressource, bis ihre neue Adresse wieder zur Liste hinzugefügt wird. Daher müssen Sie sicherstellen, dass jedes Gerät auf Ihrer Zulassungsliste nach Möglichkeit eine statische Adresse hat, damit es nicht versehentlich aufgrund einer unerwarteten Adressänderung gesperrt wird.

Wie funktioniert IP-Whitelisting?

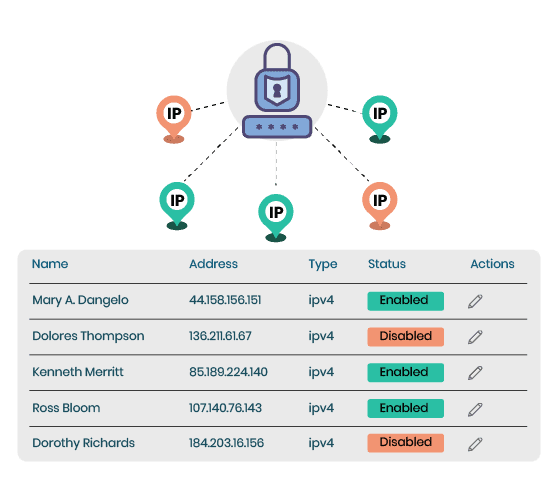

Die Grundidee des IP-Whitelisting besteht darin, dass Sie eine Liste genehmigter IP-Adressen (oder Adressbereiche) erstellen können, denen der Zugriff auf ein bestimmtes Netzwerk oder eine bestimmte Website gestattet wird. Alle anderen Versuche, auf das Netzwerk zuzugreifen, werden daran gehindert, ihr Ziel zu erreichen.

Dadurch wird sichergestellt, dass nur vertrauenswürdige Geräte und Benutzer Zugriff erhalten und böswillige Akteure von Ihrem System ferngehalten werden.

Dieser Prozess kann auch zur E-Mail-Authentifizierung genutzt werden. E-Mail-Anbieter wie Gmail und Yahoo verwenden Whitelists als Teil ihrer Spam-Filter.

Wenn E-Mails von einer unbekannten Quelle gesendet werden, werden sie mit der Whitelist des Anbieters abgeglichen, bevor sie den beabsichtigten Empfänger erreichen können. Dadurch können legitime E-Mails durchgelassen werden, während gleichzeitig verhindert wird, dass Spam-E-Mails jemals Ihren Posteingang erreichen.

Der Prozess funktioniert, indem er jede eingehende Verbindung mit der Liste der genehmigten IP-Adressen vergleicht, bevor er sie durchlässt. Kommt die Verbindung von einer Adresse, die nicht in der Liste enthalten ist, wird sie automatisch blockiert.

Dies macht es für Websites einfacher, sich vor potenziellen Angriffen zu schützen und gleichzeitig legitimen Benutzern ohne allzu großen Aufwand den Zutritt zu ermöglichen.

Einschränkungen bei der Verwendung einer IP-Whitelist

Eine wesentliche Einschränkung bei der Verwendung einer IP-Whitelist besteht darin, dass dies der Fall sein kann Beschränken Sie Ihre Fähigkeit, bestimmte Funktionen von Drittanbieterdiensten zu nutzen wie Analysetools oder Marketingplattformen.

Da diese Dienste häufig den Zugriff auf Daten aus mehreren Quellen erfordern, können sie möglicherweise keine Verbindung zu Ihrer Website herstellen, wenn diese Quellen von der Firewall blockiert werden, weil sie auf der falschen Seite der IP-Whitelist stehen.

Da die meisten Unternehmen außerdem auf externe Lieferanten wie Auftragnehmer und Lieferanten angewiesen sind, die für bestimmte Aufgaben möglicherweise vorübergehenden Zugriff benötigen, kann die Verwendung einer zu restriktiven Whitelist die Verwaltung all dieser verschiedenen Benutzertypen schwierig und zeitaufwändig machen.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass IP-Whitelisting ein wichtiges Sicherheitstool ist, das dazu beitragen kann, Ihre Daten und Systeme vor böswilligen Akteuren zu schützen und Ihnen gleichzeitig dabei hilft, Branchenvorschriften wie DSGVO und HIPAA einzuhalten.

Indem Sie eine Liste autorisierter „sicherer“ IP-Adressen erstellen, die Zugriff auf Ihr System oder Ihre Website haben, können Sie sicherstellen, dass nur vertrauenswürdige Personen Zugriff haben, während alle Personen ferngehalten werden, die sich dort nicht aufhalten sollten. Wenn Sie nach einer effektiven Möglichkeit suchen, die Sicherheit Ihrer Netzwerkumgebung zu verbessern, sollten Sie noch heute über die Implementierung einer IP-Whitelist nachdenken.